¿Por qué las aplicaciones móviles son la nueva puerta de entrada para fraudes cada vez más sofisticados?

Las investigaciones demuestran que los ataques a teléfonos celulares son cada vez más sofisticados. Todo lo que tenés que saber sobre fraude sintético.

Debido a su creciente popularidad y a la sensibilidad de los datos almacenados en ellas, las aplicaciones móviles son un objetivo cada vez más atractivo para los piratas informáticos. Y por su diseño, las aplicaciones móviles son extremadamente vulnerables porque se ejecutan en entornos desprotegidos fuera de los data centers y firewalls, lo que las deja sujetas a una amplia variedad de diferentes tipos de amenazas y ataques.

Los datos confidenciales almacenados en el dispositivo o utilizados por la aplicación o el usuario pueden verse fácilmente comprometidos utilizando cientos de herramientas potentes, gratuitas y fáciles de usar, lo que abre miles de vectores de amenaza explotables que son exclusivos de los móviles.

“Las aplicaciones móviles son vulnerables a diversas formas de ciberataques y, de hecho, pueden ser pirateadas. Los ciberdelincuentes pueden explotar agujeros de seguridad incluso en las aplicaciones. Por eso no hay que descuidar la seguridad de las aplicaciones móviles”, explica Tom Tovar, CEO y cofundador de Appdome, la ventanilla única para la defensa de las aplicaciones móviles.![]()

Para entender mejor el problema, Appdome, pionera en seguridad automatizada de aplicaciones móviles, explica cómo las aplicaciones móviles modernas se han convertido en el nuevo caldo de cultivo que los ciberdelincuentes explotan mediante campañas de fraude extremadamente sofisticadas y escalables, todo ello sin que las soluciones de seguridad tradicionales pasen desapercibidas.

Phishing móvil y fraude sintético

El phishing es un método de ataque muy antiguo desde hace décadas y se presenta en muchas variedades diferentes. En un ataque de phishing, se envía a la víctima una invitación a interactuar con un contenido falso o malicioso que imita a una entidad de confianza, como un mensaje de su banco pidiéndole que verifique su cuenta añadiendo su número de la seguridad social. La víctima cree que está enviando la información sensible a su banco, pero en realidad la está enviando a un malware o a un atacante.

El correo electrónico ha sido históricamente un canal popular a través del cual se llevan a cabo las campañas de phishing, pero no es el único. De hecho, los ataques de phishing modernos de hoy en día van mucho más allá del correo electrónico y a menudo implican aplicaciones móviles convertidas en armas, utilizando sofisticados métodos de ataque como malware de superposición, malware de servicios de accesibilidad, aplicaciones y clones falsos, troyanos con malware ofuscado o cifrado, etc.

Malware, ataques de superposición y troyanos

El malware, un tipo de software malicioso diseñado para infiltrarse, dañar o comprometer aplicaciones, puede infiltrarse en aplicaciones o sistemas infectados. Pueden robar información y vigilar la actividad, siendo devastadores para la seguridad de un usuario.

Tomemos como ejemplo los troyanos bancarios BrasDex y Xenomorph, que abusan de las funciones Android AccessibilityService para interceptar eventos entre el sistema operativo y la aplicación. A continuación, aprovecha una carga útil de malware especializada denominada “ATS” o Automated Transfer System, que le permite introducir información en campos dentro de la aplicación móvil.

Esto permite al troyano hacerse pasar por el usuario de banca móvil, eludir la MFA y completar transacciones de extremo a extremo, como transferencias de dinero, todo ello sin el conocimiento o la participación del usuario.

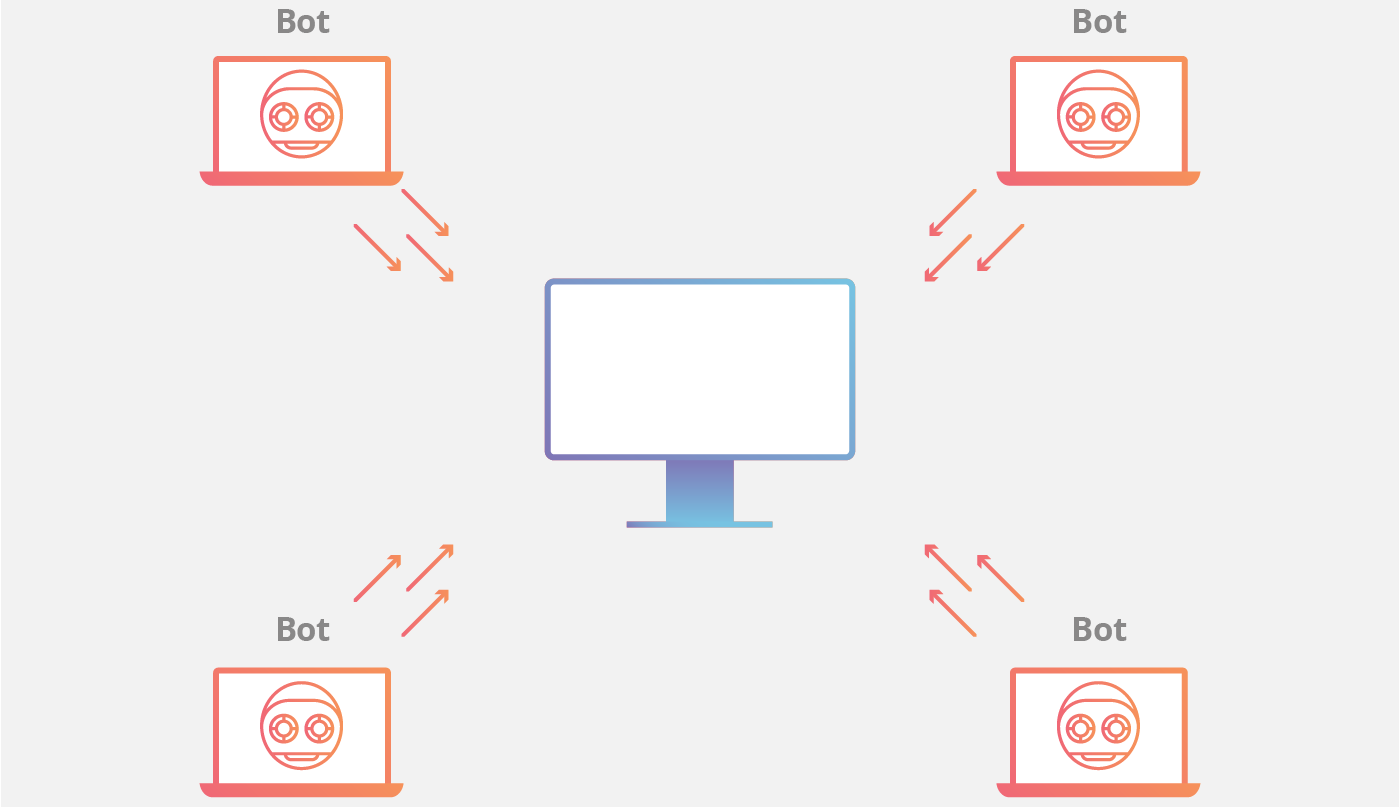

Bots maliciosos y ataques de botnets

Los bots maliciosos, a menudo denominados “bots malos”, son programas automatizados diseñados para llevar a cabo acciones dañinas o engañosas, como el fraude, la recopilación de datos y el robo financiero. Estos bots son cada vez más sofisticados, imitan el comportamiento humano y se aprovechan de las actividades legítimas de las aplicaciones móviles, lo que dificulta su detección.

Las soluciones anti-bot tradicionales han sido diseñadas para aplicaciones web y no tienen la inteligencia necesaria para detectar exploits dirigidos a aplicaciones móviles o al canal móvil, lo que deja un enorme punto ciego en la estrategia de protección de la mayoría de las organizaciones.

El cambio de responsabilidades: un llamamiento a los desarrolladores

En vista de la constante evolución del panorama de las amenazas móviles, los usuarios se encuentran en una posición precaria, enfrentándose a la sofisticada naturaleza de los ciberataques modernos.

“Los usuarios pueden asegurarse de que tienen contraseñas complejas y de que sólo descargan aplicaciones móviles de las tiendas de aplicaciones oficiales. Todo el mundo ha oído alguna vez este consejo, pero lo cierto es que la seguridad no debe recaer sólo en el usuario. La verdad es que es responsabilidad de los desarrolladores. Conscientes de esta realidad, los organismos públicos han reconocido este cambio crucial de responsabilidad”, explica Tovar.

Un ejemplo es la estrategia de ciberseguridad de Kamala Harris y Joe Biden en EE.UU., que subraya la necesidad de que los desarrolladores y propietarios de tecnología adopten un papel proactivo en la seguridad de sus aplicaciones móviles.

El sector debe dar prioridad a las protecciones dentro de las aplicaciones, ya que los usuarios de móviles confían cada vez más en los desarrolladores para fortificar sus aplicaciones contra las amenazas emergentes.

Los gobiernos de todo el mundo también están tomando medidas específicas para responsabilizar a los creadores de aplicaciones móviles de la protección de los usuarios frente al fraude móvil y el malware, lo que deja claro que los desarrolladores deben crear sólidas protecciones integradas en las aplicaciones como parte de una defensa de seguridad multicapa para que las aplicaciones sean resistentes a la naturaleza cada vez más sofisticada y dinámica de las ciberamenazas modernas.

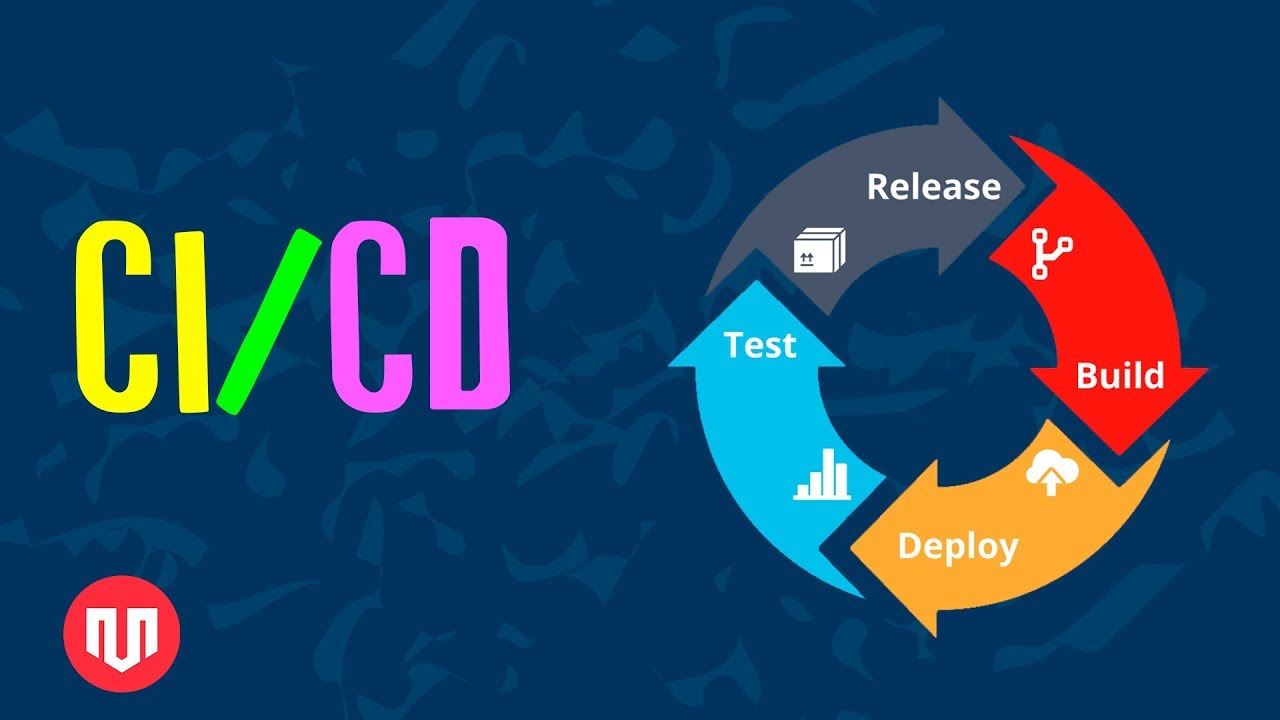

Empresas como Appdome están introduciendo una nueva forma de proteger las aplicaciones móviles, los usuarios y las empresas mediante la automatización. Esto permite a los equipos de desarrollo y cibernéticos utilizar información exhaustiva sobre amenazas y datos de ataques en tiempo real en aplicaciones móviles de producción para tomar decisiones informadas sobre qué protecciones crear en aplicaciones Android y iOS.

A continuación, utilizan la misma plataforma de automatización de defensa cibernética sin código para ofrecer esas protecciones directamente en las aplicaciones móviles en cuestión de minutos, directamente desde dentro de su canal CI/CD existente que ya utilizan para crear y ofrecer nuevas aplicaciones y funciones.

“A medida que avanza la tecnología móvil, también debe hacerlo nuestro enfoque de la seguridad. Los usuarios no están indefensos, pero la carga de la protección debería recaer legítimamente en los desarrolladores que crean las experiencias digitales de las que dependemos. Al adoptar este cambio de paradigma, la industria móvil puede fomentar un entorno más seguro, garantizando que los usuarios puedan confiar en la seguridad de sus interacciones digitales”, concluye Tovar.